项目背景

xx股份有限公司作为证券行业的龙头企业,具有一定的标杆性和代表性,中国证券行业长期、持续、全面领先的综合金融服务商。

由于高保障系统及互联网应用的发布日益频繁,互联网应用系统面临的安全风险和信息泄露等危害。黑客的攻击方式多种多样,需要安全测试人员定时对互联网资产进行安全测试,并且实时监测安全设备,及时发现应用中存在的弱点,以及相关威胁。

因此客户希望建立完整的全面的蓝队体系,提升企业整体安全水平。

需求分析

- 暴露面检测

资产排查,对xx公司及子公司互联网资产(利用关键字、相关服务、相关域名等方式)。

应用系统发布安全检测,针对xx公司互联网应用,包括微信公众号、小程序、APP等,采用手工和技术手段对应用系统发布的需求进行安全渗透测试。

应用系统SIT环境全量检测,针对所有xx公司的互联网应用,包括微信公众号、小程序、APP等,以及高保障系统的SIT环境,采用手工和技术手段定期进行应用系统全量的渗透测试检测;集团应用采用手工和技术手段进行一轮应用系统全量的渗透测试检测。

- 应急响应能力

重大活动保障与应急响应,重大保障服务:国定假日、重大安全保障期间、监管机构安全检查抽查期间、重大安全事件期间提供远程和现场的技术支持与应急响应处置。针对官网等总部、分公司互联网网站,开展错误响应代码、网页篡改监测、敏感内容监测(黄赌毒)、网站暗链监测、DDOS防护等安全监控。

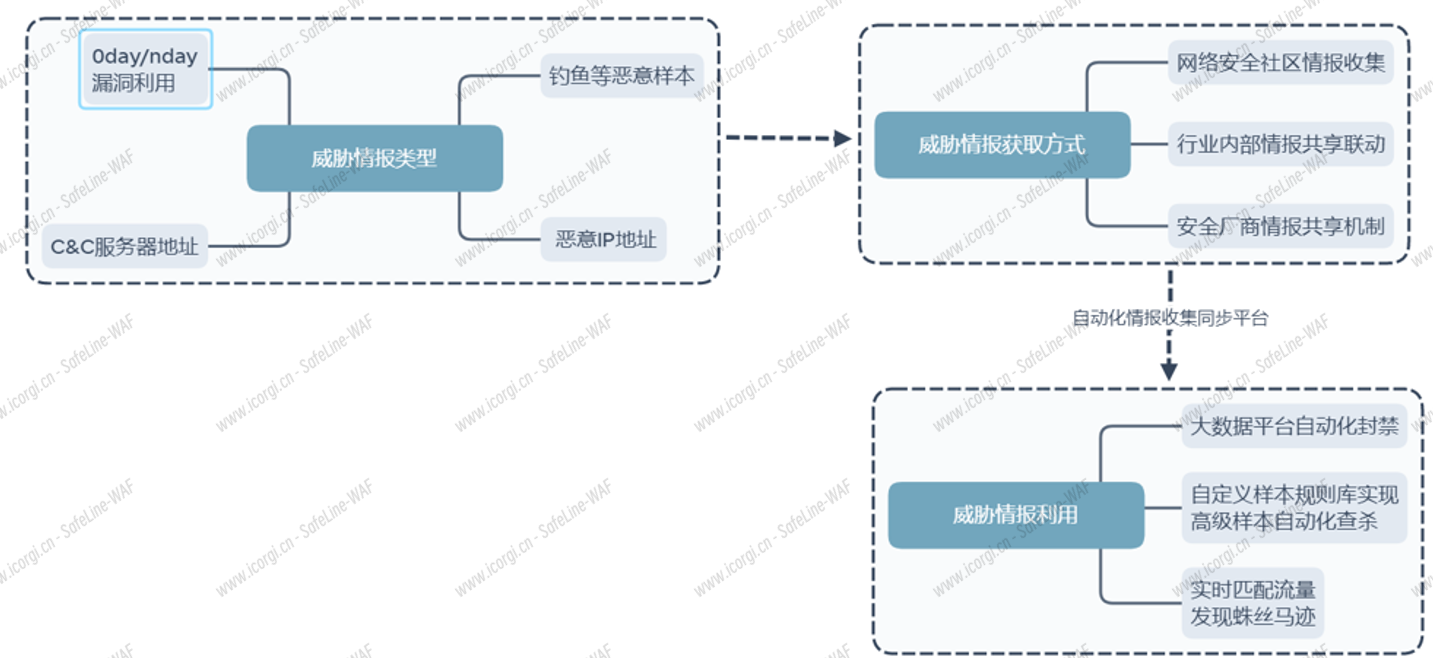

- 威胁情报发现能力

常规和紧急漏洞通报,针对威胁预警、漏洞公告等相关监管机构通报的重大预警漏洞进行定义、并通知协助进行排查修复。及时告知业界暴露的高危和0day安全漏洞、漏洞利用方式、利用条件等信息。

- 边界防御能力

安装防护设备,通过实时监测流量,发现存在可利用的漏洞隐患,从而低于黑客攻击。

安全培训需求,针对相关员工进行安全相关培训,提高安全意识。

- 安全运营能力

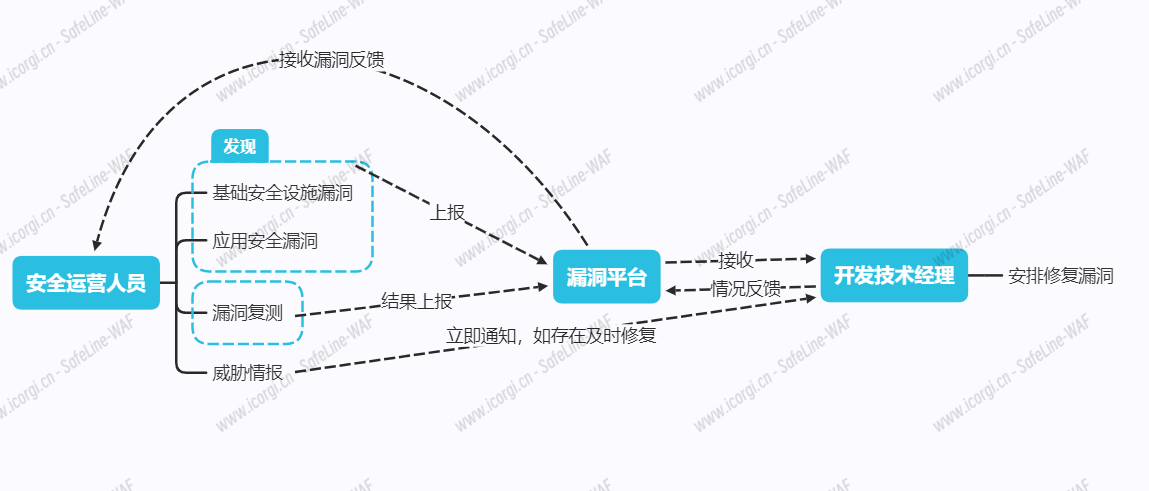

完善上报机制与流程,形成漏洞发现、漏洞上报、漏洞修复整个闭环。

规划建议

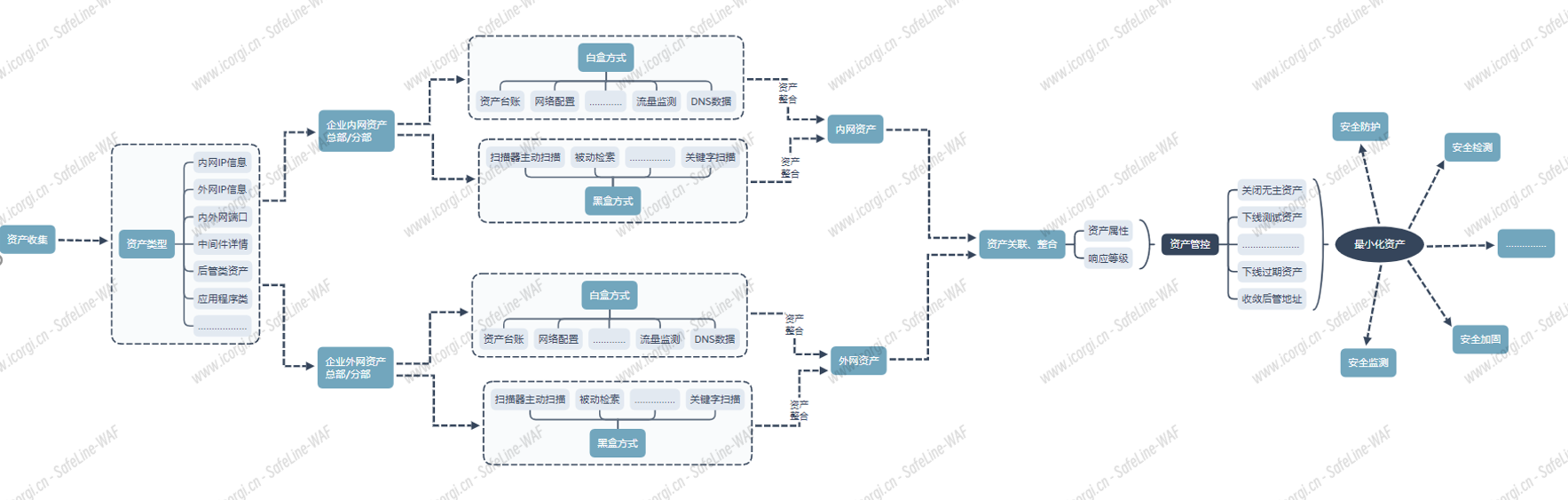

暴露面检测方面

- 资产扫描:针对互联网暴露面、敏感信息、内网各网络区域进行资产发现、漏洞扫描,并且有针对性的进行弱口令安全风险检测,制定具有企业特色的口令字典进行测试,确保风险能够及时、全面发现,及时处置。

- 威胁评估:通过对xx公司网络安全现状、已有安全防护能力的情况下,对网络架构、网络区域、网络通路进行分析,评估可能出现的防护薄弱点,针对可能出现的攻击路径进行分析、摸排,检测、修复风险,加强监控和防护能力。

- 敏感信息排查:针对xx自有互网联资产可能涉及的敏感信息、内网资产中可能涉及的敏感信息,以及内部网盘、NAS、邮箱、服务器文件中可能包含的敏感信息进行排查,针对分公司、子公司资产可能存在的敏感信息泄露进行排查,同时提高全员安全意识,另外,针对第三方,如文库、github、网盘等资产中可能存在的敏感信息泄露进行排查,全面发现安全风险。

边界防御方面

- 安全架构加固:增加安恒WAF、Ailpha平台以及AINTA、SOC等设备。针对多个业务区域进行架构分析,针对互联网暴露面、外联专线、区域之间、区域内跨网段跨VLAN、同网段内攻击流量进行评估,优化防御,网络通路最小化、防护及监控增加高覆盖度、互联网交互确保100%防护及HIDS部署。

- 安全意识强化:安全意识重点在于全员参与,包括内部成员、外包成员,以及保障人员的安全意识等,通过如下方式增加安全意识:

- 安全意识培训,配合考试;

- 人员必经之地大屏不间断滚动播放安全意识培训素材;

- 内部钓鱼演练,事件型推动安全意识,梳理典型;

- 内部各部门、领导宣贯;

- 设备上线:安恒WAF、Ailpha平台以及AINTA、SOC

- 策略调试:对设备规则、策略、引擎进行调试,一方面对因为业务导致的告警,通过白名单形式进行优化,白名单精确到源目IP、源目端口、payload等;另一方面通过内部攻防演练,红蓝完整复盘,针对攻击数据进行梳理,结合防守方设备监控和防护情况,发现设备监控、防护薄弱点并进行重点优化。操作系统、中间件、数据库等进行策略优化,进行基线加固,确保可防、可守、可溯源。

应急响应方面

- 应急响应-处置:针对出现的可疑事件,协调甲方网络人员、业务人员以及各厂商人员,配合完成安全事件处置,并反馈至溯源组。

- 溯源反制:对攻击者进行溯源反制,制定攻击路线,尝试获取攻击方的设备权限。

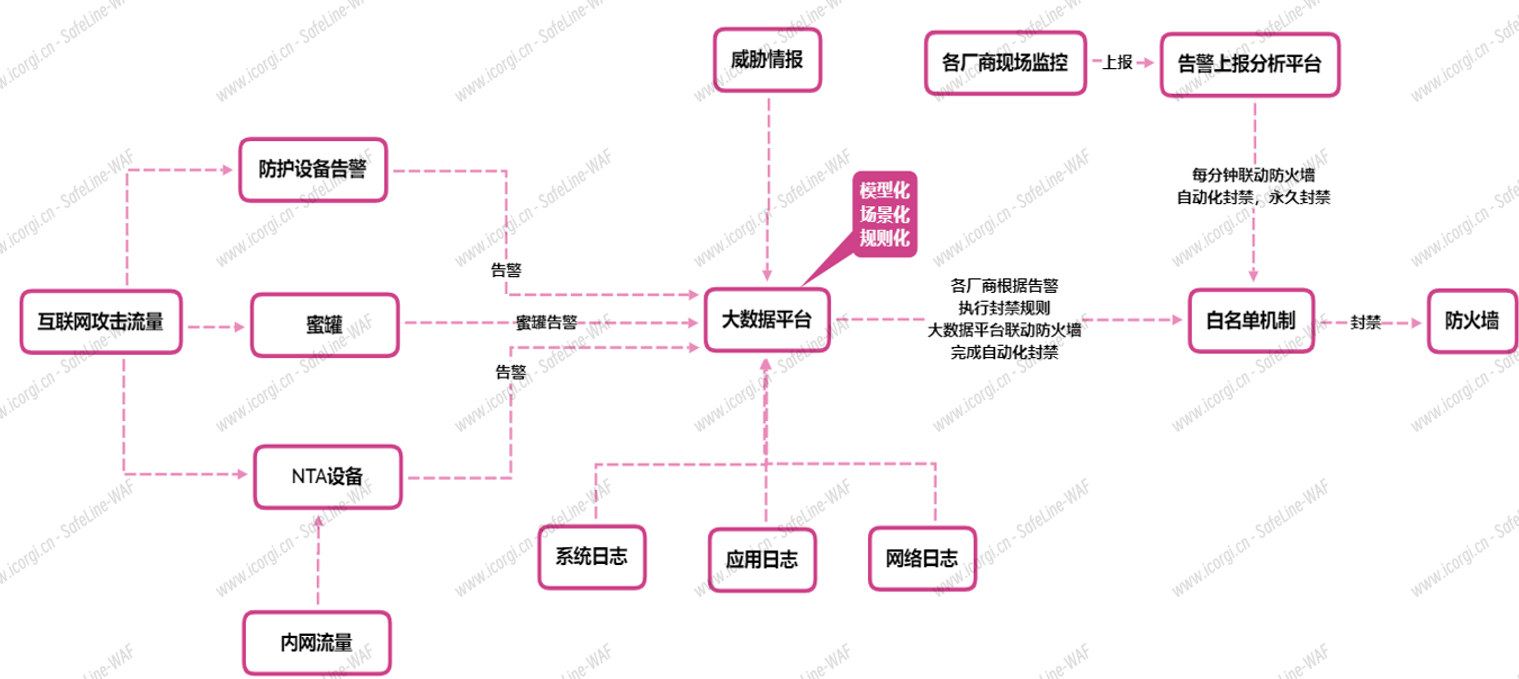

- 威胁分析:针对潜在的威胁进行分析,通过UEBA、威胁情报关联对威胁进行综合判断,实现自动化封禁处置等。

- 攻击复盘:针对攻击成功行为(内部攻防演练)进行复盘,由甲方领导层牵头,各业务部门主要负责人、安全组、网络组等部门参与,对攻击漏洞、攻击路径、被攻击业务系统进行全面复盘,并有领导成直接对复盘结果进行总结,明确各方责任,通过事件推动,加快漏洞修复,由点及面,全面推动漏洞修复效率。

威胁狩猎方面

- 安全态势感知监控:通过7*24模式,实时监控攻击方攻击行为,并通过在线护网流程模板迅速上报,确保能在分钟级粒度上报、处置攻击。同时以大数据平台和核心,集中收取个NTA类、蜜罐类、防护类设备告警,同防火墙设备实现联动,制定自动化封禁规则,实现全自动化发现、封禁,确保能在“秒级”粒度发现、处置攻击。

- 威胁情报值守:威胁情报能够在攻击发生前边可洞悉攻击者意向,通过AICSO每日为用户提供系统性威胁情报,同时融入证券行业情报群,从行业事件,联勤联动,发现攻击蛛丝马迹后,行业全单位联防联控,将攻击行为扼杀在萌芽阶,另外,以大数据平台为核心,自动化收取社区威胁情报信息,制定封禁规则,同防火墙联动,实现威胁情报自动化封禁。

- 应急响应:针对出现的安全事件,进行应急响应分析,进行应急抑制,明确攻击时间、攻击方式、攻击路径、攻击影响、应急恢复等,并协同溯源组、反制组进行综合处置,并形成报告,同时制定加固方案,对漏洞进行全公司协同加固。

安全运营方面

从漏洞发现、情报发现到漏洞修复,通过完善流程,形成闭环。

预期成果

- 全面、深入发现安全风险,减少暴露面、漏洞得到有限修复,安全设备、业务承载软硬件的安全策略得到有效优化;

- 制作并优化一套符合xx公司实际业务流、组织架构的标准化安全材料;

- 安全设备、平台以及规则更贴合实战化场景;

- 有效打通各部门之间流程,提升安全事件分析、处置、恢复能效;

- 对总部、各分支结构资产有了更为细致的认知和把控;

- 安全人员能力得到有效锻炼和提升,能够紧密围绕业务可用性,安全能力更贴合实战化;

注意事项

- 下属有多个分公司,应用管理分散,容易出现较高风险。

- 集团总公司安全部对各个分公司有安全方面的要求,需要有专业的人员在现场处理漏洞问题。

- 以事件型方式快速推动安全建设工作,让甲方公司成员快速沉浸到网络安全中,切身体会,制定全员安全考核KPI,避免出现事不关己、高高挂起的现象。

- 部署的各类安全设备务必进行全面、符合实际场景的选型、优化、加固,避免流量过载导致设备崩溃,避免优化不到位导致无法触发告警。